Sử dụng hàng null và cuộc hội ngộ với CryptoPHP

Cụm từ “Nulled” chắc cũng đã quá quen thuộc với những người sử dụng WordPress lâu năm, chẳng hạn như Nulled Themes, Nulled Plugin,…Vậy thì nó là gì? Các sản phẩm gắn mác Nulled nghĩa là đã được người nào đó bẻ khóa kích hoạt (nếu sản phẩm đó có yêu cầu kích hoạt, có thể gọi theo cách khác là Crack), nhưng hiện nay cụm từ Nulled còn được sử dụng để nói về các sản phẩm số không bản quyền, nghĩa là một hình thức sử dụng trái phép các sản phẩm thương mại hóa.

Đã có rất nhiều lời khuyên cho rằng sử dụng các sản phẩm null rất nguy hiểm và đối mặt với nguy cơ bị chèn mã độc nhằm đánh cắp thông tin trong website, truy cập vào máy chủ trái phép, sử dụng tài nguyên trái phép (băng thông) hay tệ hơn là kết liễu sự sống của website bị chèn mã độc. Nhưng thật sự nó nguy hiểm đến mức nào, và cách hoạt động của nó ra sao thì không phải ai cũng thật sự biết.

Trong các hình thức chèn mã độc vào các sản phẩm null, việc chèn script CryptoPHP có thể được xem là phổ biến nhất mà các chuyên gia SEO mũ đen (Black-Hat SEO) thường hay sử dụng để chèn các backlink vào website bị chèn mã độc hoặc gửi email số lượng lớn từ chính tài nguyên trên máy chủ của nạn nhân.

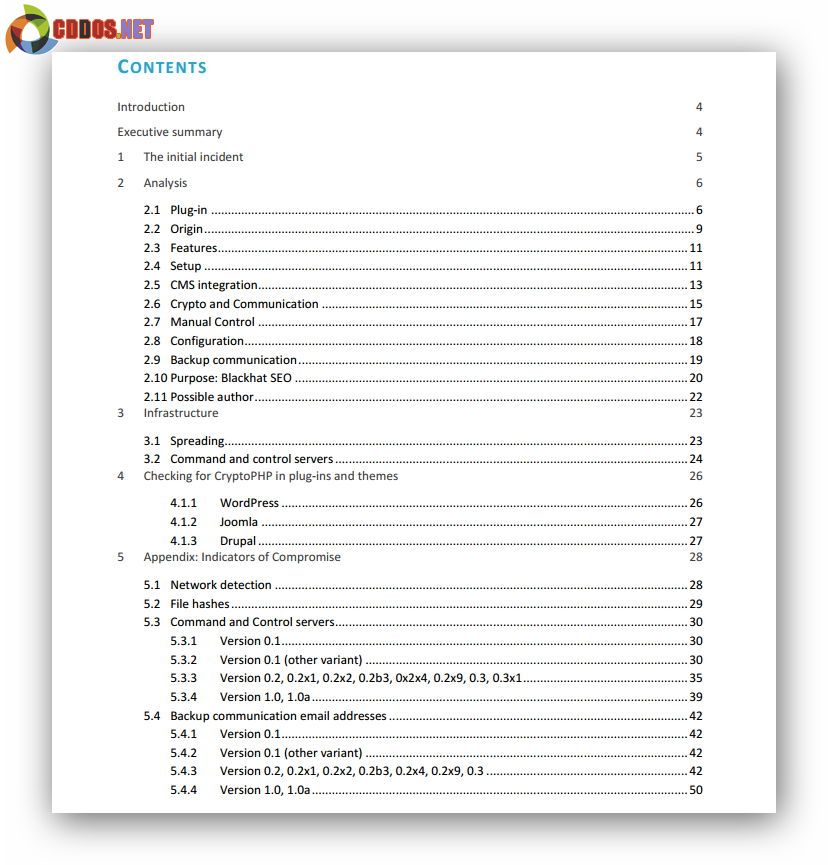

Trong hôm qua, mình đã có đọc được một bài giới thiệu công trình nghiên cứu của một công ty bảo mật tại Hà Lan với tên gọi Fox-IT về mã độc Crypto PHP mà những trang cung cấp sản phẩm null dành cho các CMS nổi tiếng như WordPress, Joomla có chèn vào để xâm hại website của người sử dụng. Bài nghiên cứu này dài 56 trang với cách viết rất dễ hiểu, tóm gọn có thể giúp bạn hiểu hơn về loại mã độc này và cách mà các sản phẩm null có thể chèn vào website bạn. Bạn có thể tải bài nghiên cứu tại đây.

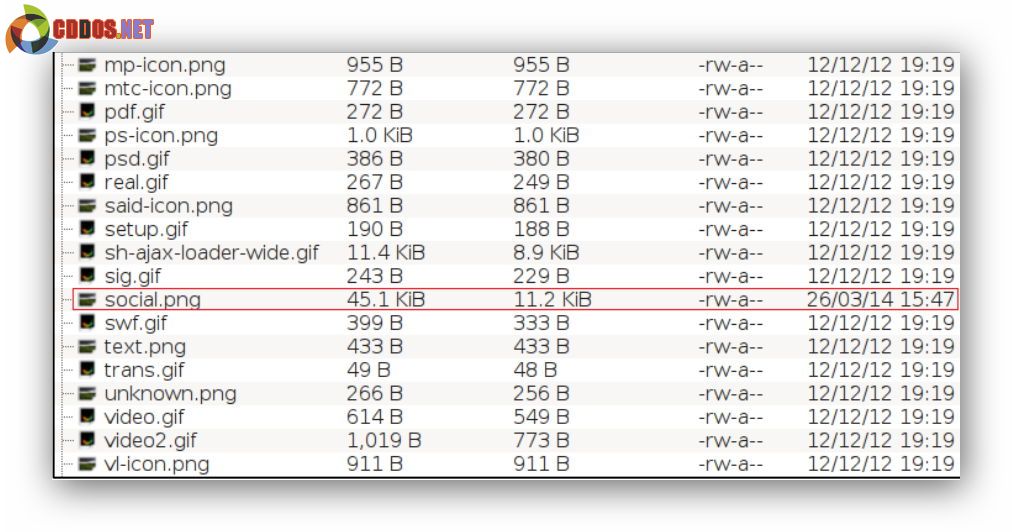

Bắt đầu với bài nghiên cứu, tác giả sẽ lấy ví dụ một sản phẩm null được tải tại website nulledstylez.com và phân tích chỉ ra rằng sản phẩm đó có chứa một file social.png mà trong bản tải về từ website gốc không hề có.

Tiến hành tìm kiếm nội dung có từ khóa social.png trong mã nguồn của plugin, tác giả bắt gặp được một đoạn sau mà file social.png được chèn trực tiếp thông qua một hàm PHP:

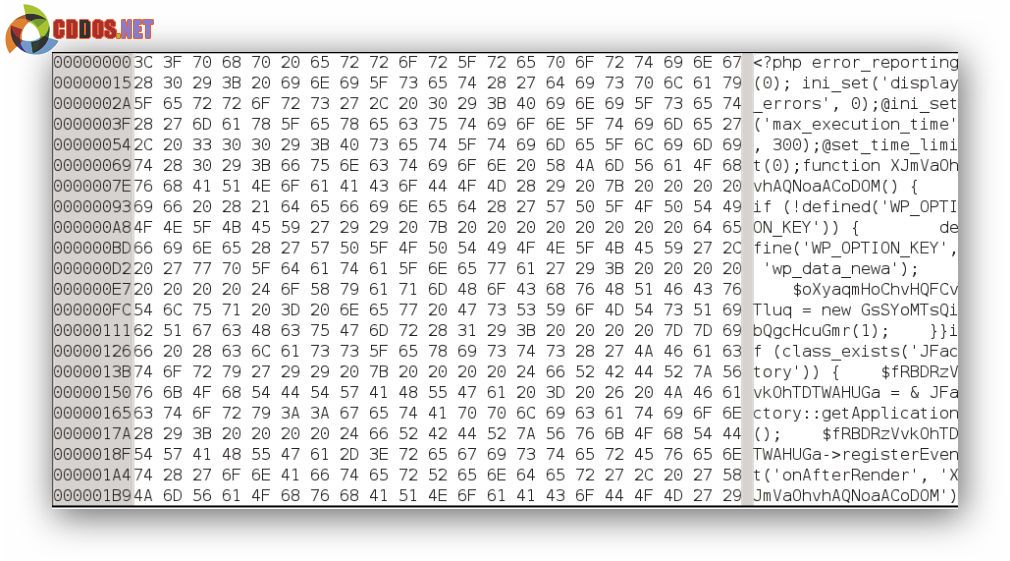

<?php include('images/social.png'); ?>Nếu bạn có chút hiểu biết về lập trình PHP sẽ thừa biết rằng, chẳng ai lại đi sử dụng hàm include() để chèn một bức ảnh như thế, trừ khi file ảnh kia có vấn đề. Và đúng như vậy, mở nó ra thì phát hiện nguyên một ổ mã độc.

Và tiếp theo loạt nghiên cứu, nhóm tác giả sẽ chỉ ra mã độc này được thực thi như thế nào và nhiệm vụ thật sự của nó là gì. Do vậy, mình khuyến khích các bạn cứ đọc bài nghiên cứu từ từ vì nghe 56 trang có vẻ dài nhưng chỉ là do cách trình bày thôi chứ mình đọc 56 trang này chỉ mất 30 phút là xong hết.

Thực ra mình cũng có ý định Việt hóa lại nội dung trong đây nhưng ở đoạn đầu bài nghiên cứu họ có ghi rõ đây là văn bản thuộc sở hữu của Fox-IT nên không ai được phép tái sử dụng lại bất kỳ hình thức nào nên chỉ có cách giới thiệu trên đây để bạn có thể tải về. Bỏ chút thời gian ra để đọc bài nghiên cứu này rất xứng đáng thời gian. ?