[Centminmod] – Thiết lập tường lửa với CSF

Firewall thì trong các hệ điều hành đã có sẵn nên đáng lý ra mình không gộp vào serie Centminmod này. Tuy nhiên mặc định Centminmod đã thiết lập sẵn Firewall cho bạn rất kỹ lưỡng nên nếu bạn không biết qua về nó thì sẽ gặp rất nhiều tình trạng như không gửi mail qua SMTP được, không thể remote,…Nên mình sẽ hướng dẫn cho bạn biết qua cách thiết lập của Firewall trong Centminmod.

Firewall trong Centminmod là nó sử dụng ứng dụng CSF Firewall – một ứng dụng Firewall rất mạnh và miễn phí dành cho Linux hiện nay. Nên việc thiết lập Firewall trong Centminmod cũng giống như bạn đang thiết lập CSF Firewall mà thôi.

I. Thêm IP vào danh sách bỏ chặn

Mặc định, Firewall ở Centminmod sẽ chặn hầu hết tất cả các kết nối bên ngoài và một số kết nối từ bên trong server ra bên ngoài nên có thể bạn sẽ gặp lỗi nếu như sử dụng CloudFlare, Incapsula, PingNode hoặc lệnh khác liên quan đến việc gửi dữ liệu ra ngoài hoặc nhận dữ liệu từ đâu đó.

Do đó, để sử dụng được các công việc này bạn cần thêm IP của máy chủ cần kết nối vào danh sách bỏ chặn (Whitelist) bằng lệnh sau:

csf -a 123.456.789 # Ghi chú

Trong đó, 123.456.789 là IP của máy chủ đích. Chẳng hạn như mình muốn server có IP là 165.487.84.87 có thể lấy dữ liệu từ máy chủ hiện tại của mình thông qua lệnh rsync thì thêm như sau:

csf -a 165.487.84.87 # My backup server

Tuy nhiên nếu bạn có nhiều IP và cần thêm nhanh, thì có thể sửa file /etc/csf/csf.allow để thêm cho nhanh. Dưới đây là dãy IP của một số dịch vụ mà nhiều người dùng, copy vào cuối file /etc/csf/csf.allow nhé:

IP của CloudFlare

csf -a 199.27.128.0/21 cloudflare csf -a 173.245.48.0/20 cloudflare csf -a 103.21.244.0/22 cloudflare csf -a 103.22.200.0/22 cloudflare csf -a 103.31.4.0/22 cloudflare csf -a 141.101.64.0/18 cloudflare csf -a 108.162.192.0/18 cloudflare csf -a 190.93.240.0/20 cloudflare csf -a 188.114.96.0/20 cloudflare csf -a 197.234.240.0/22 cloudflare csf -a 198.41.128.0/17 cloudflare csf -a 162.158.0.0/15 cloudflare csf -a 104.16.0.0/12 cloudflare

IP của Incapsula

csf -a 199.83.128.0/21 incapsula csf -a 198.143.32.0/19 incapsula csf -a 149.126.72.0/21 incapsula csf -a 103.28.248.0/22 incapsula csf -a 45.64.64.0/22 incapsula csf -a 185.11.124.0/22 incapsula csf -a 192.230.64.0/18 incapsula

Thêm xong, nhớ gõ lệnh csf -r để khởi động lại CSF Firewall.

II. Bỏ chặn cổng SMTP

Các dịch vụ SMTP thường sử dụng 3 cổng phổ biến nhất là 25, 465 và 443. Mặc định nó sẽ không cho phép gửi dữ liệu đi ra ngoài thông qua 3 cổng này nên đó là lý do tại sao mà nhiều bạn kêu Centminmod không hỗ trợ gửi mail.

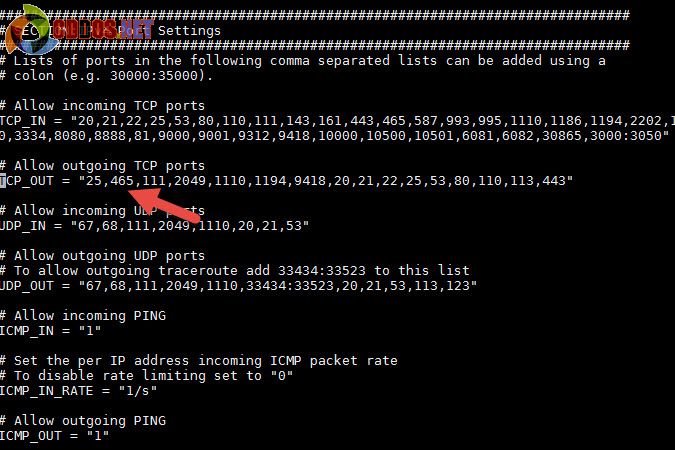

Để thêm 3 cổng này vào danh sách cho phép, hãy mở file /etc/csf/csf.conf và tìm đoạn TCP_OUT rồi thêm các cổng vào trong đó như hình:

Thêm các cổng SMTP vào danh sách TCP_OUT

Vẫn khởi động lại với csf -r.

III. Chặn truy cập từ một IP nào đó

Nếu bạn cần chặn một IP nào đó để họ không thể truy cập vào website hoặc truy cập vào SSH thì sử dụng lệnh sau:

csf -d 123.456.789

Hoặc bạn có thể thêm nhanh bằng cách sửa file /etc/csf/csf.deny. Vẫn gõ lệnh csf -r để khởi động lại.

IV. Chặn Spam Bot

Mặc định CSF đã có sẵn một danh sách chứa hàng triệu IP của các spammer nên bạn có thể dễ dàng bật nó lên để nó có thể chặn tất cả các spam bot đang cố gắng truy cập vào server của bạn nhằm khai thác thông tin.

Để bật chức năng này, bạn mở file /etc/csf/csf.blocklists lên và tìm:

# Spamhaus Don't Route Or Peer List (DROP) # Details: http://www.spamhaus.org/drop/ #SPAMDROP|86400|0|http://www.spamhaus.org/drop/drop.lasso # Spamhaus Extended DROP List (EDROP) # Details: http://www.spamhaus.org/drop/ #SPAMEDROP|86400|0|http://www.spamhaus.org/drop/edrop.lasso # DShield.org Recommended Block List # Details: http://dshield.org #DSHIELD|86400|0|http://www.dshield.org/block.txt # TOR Exit Nodes List # To use this list you will probably need to change URLGET in csf.conf to use # LWP as this list uses an SSL connection. Alternatively, use ALTTOR below # Details: https://trac.torproject.org/projects/tor/wiki/doc/TorDNSExitList #TOR|86400|0|https://check.torproject.org/cgi-bin/TorBulkExitList.py?ip=1.2.3.4 # Alternative TOR Exit Nodes List # Details: http://torstatus.blutmagie.de/ #ALTTOR|86400|0|http://torstatus.blutmagie.de/ip_list_exit.php/Tor_ip_list_EXIT.csv

Sau đó bạn xóa dấu comment # ở các dòng có chữ IN HOA TOÀN BỘ thành giống thế này:

# Spamhaus Don't Route Or Peer List (DROP) # Details: http://www.spamhaus.org/drop/ SPAMDROP|86400|0|http://www.spamhaus.org/drop/drop.lasso # Spamhaus Extended DROP List (EDROP) # Details: http://www.spamhaus.org/drop/ SPAMEDROP|86400|0|http://www.spamhaus.org/drop/edrop.lasso # DShield.org Recommended Block List # Details: http://dshield .org DSHIELD|86400|0|http://www.dshield.org/block.txt # TOR Exit Nodes List # To use this list you will probably need to change URLGET in csf.conf to use # LWP as this list uses an SSL connection. Alternatively, use ALTTOR below # Details: https://trac.torproject.org/projects/tor/wiki/doc/TorDNSExitList TOR|86400|0|https://check.torproject.org/cgi-bin/TorBulkExitList.py?ip=1.2.3.4 # Alternative TOR Exit Nodes List # Details: http://torstatus.blutmagie.de/ ALTTOR|86400|0|http://torstatus.blutmagie.de/ip_list_exit.php/Tor_ip_list_EXIT.csv

Rồi sao nữa? Gõ lệnh csf -r khởi động lại chứ sao haha.

Lời kết

Như vậy chắc bạn đã hiểu tại sao bạn không gửi email bằng SMTP trên Centminmod rồi chứ? Hãy nắm rõ phần thiết lập Firewall này vì nó sẽ hữu dụng cho bạn để cấu hình VPS ngày càng bảo mật hơn, tránh các sự xâm nhập trái phép từ bên ngoài.

Một trong những lý do mình thích ở Centminmod là được cấu hình khá chuẩn và kỹ lưỡng nên bạn có thể an tâm với các vấn đề như Spam, Brute Force Attack vào VPS.